難化した情報システムの対策2

どーも。道中も楽しもう♪多年度生ナビゲーター「そる」です。

桜も大分葉桜になってきましたね。

私は昨日東京のスプリングフォーラムに参加してきました。スプリングフォーラムとは新しく診断士になった人向けに各部支部により、各部や研究会の集会などを行うイベントになります。大学の新入生歓迎会のようなお祭りですね。

かなりの熱気で汗だくでした・・・。

さて。今回も前回(リンク)の続きで近年難化してため、一次科目の「情報」の予備校であまりやらない部分についてです。

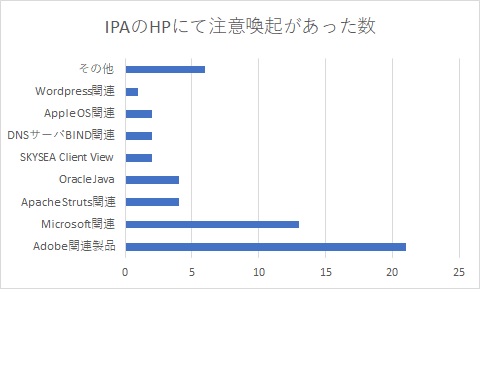

まず直近でIPAの重要なセキュリティ情報で注意喚起されている情報をまとめました。

(期間 2016/4/1~2017/4/16)

(出所:IPA HP)

Adobe関連製品やMicrosoft関連が多いですが、これは割とこれまでも多い内容でした。

近年多くなっているのは、ApacheStruts関連や最近騒がれているSKYSEAの内容ですね。

特にApacheStrutsに関しては多くの脆弱性のため注意喚起一覧も出ている状況です。

https://www.ipa.go.jp/security/announce/struts2_list.html

※中身の詳細まで見なくてもOKです。

(更にSKYSEAの脆弱性に対しては、セキュリティ製品なのに脆弱性があっただけでなく対応が遅れたことで少々炎上しているようですね。大騒ぎになると来年・再来年あたりで試験にも出るかもしれません。)

この中で多くなっているのは、「任意のコマンドを実行される脆弱性」ですが、これって何のことでしょう?一般の方だとわかりにくいと思いますが、簡単に言えば「乗っ取られる可能性がある」ということです。そのため、このような内容の脆弱性が発見されると緊急度が一番高いレベルで周知されます。

これに対する対策は何かというと「パッチを適用する」というものです。パッチとは修正用のプログラムのことで、緊急度の高い脆弱性の場合は、各社から緊急のパッチが提供されるので、システム担当者の方はそのようなプログラムをHPや各製品保守窓口から受け取り速やかにインストールを行います。

その際の注意点としては、「パッチ適用しても動作するか事前に確認する」です。

大規模なシステム、特に基幹システムなどでは動かなくなると業務が完全に止まってしまう恐れがあるので特に注意が必要となります。ちなみに動かなくなったら切り戻し(=前の状態に復元する)を行います。

簡単にまとめると以下です。

・ApacheStruts関連の脆弱性が増えている

・多いのは「任意のコマンドを実行される脆弱性」

・「任意のコマンドを実行される脆弱性」⇒「乗っ取られる可能性がある」

・対応策はパッチの適用

・注意点は事前の動作確認

・動かなくなった切り戻し

簡単にこの辺りを覚えておいてもらえればなと思います。

その他にこの辺りは力を入れて更新されているのでさらっと見ておけば役に立つかも。

■映像で知る情報セキュリティ ~映像コンテンツ一覧~

http://www.ipa.go.jp/security/keihatsu/videos/index.html

■日常における情報セキュリティ対策

https://www.ipa.go.jp/security/measures/everyday.html

…とまぁニーズがあるかもわからず2回も情報セキュリティについて書いてて、何のブログがわからなくなってきましたね。次回から別のこと書こうかなと思います。

さて明日は、独学アラフォー2児のパパ★多年度生合格ナビゲーター、いっしーの登場です。

力こそパワー、いっしー のブログにご期待下さい!

↓ポチっと応援クリック(マークをクリック)をお願いします。

合格ナビゲーターの更新の励みになっています(^^)/